Rapport: Onervaren hackers kunnen bij ongeveer 3 van de 4 bedrijven het netwerk binnendringen

Wij vinden dat Nederlandse en Belgische organisaties uit met name het MKB vaak niet weerbaar genoeg zijn tegen de steeds maar slimmer en agressiever opererende cybercriminelen. Veelal zijn deze organisaties niet goed bewust van de risico's van deze cybergevaren en kunnen niet goed inschatten wat deze risico's betekenen voor hun bedrijfscontinuïteit.

Cybersecurity organisaties zoals leveranciers, service providers en (inter)nationale cybersecurity centers brengen regelmatig rapporten uit over cybersecurity. Deze rapporten bevatten veel interessante informatie en aanbevelingen die zeker ook voor MKB-, kleiner (semi-)overheden en non-profit organisaties interessant zijn. Daarom zullen we regelmatig deze rapporten bespreken in begrijpelijke taal voor niet-cybersecurity-geschoolde lezers.

Dit keer bespreken we het rapport Penetration testing of corporate information systems van Securitybedrijf Positive Technologies. Hun schokkende conclusie: criminelen met weinig hacking skills kunnen binnen 30 minuten een bedrijf hacken.

More...

Positive Technologies voert pentesten uit om daarmee kwetsbaarheden in de beveiliging van een bedrijf te zoeken en te vinden. Pentesters zijn ethische hackers die op verzoek van een bedrijf hun netwerkbeveiliging testen door te werken zoals criminele hackers werken. In dit rapport worden de resultaten van 28 projecten beschreven.

93% van de geteste bedrijven konden gehackt worden

Ondanks dat steeds meer organisaties bewust worden van de noodzaak om hun organisaties beter digitaal te beveiligen, blijven cybercriminelen nog steeds succesvol in hun hackpogingen. Daarom blijft het van groot belang om deze destructieve hacks te voorkomen.

Het pentestonderzoek van Positive Technologies laat zien dat er nog een lange weg te gaan is. Hun pentesters slaagden erin om bij 93% van de bedrijven hun netwerk binnen te dringen en daarmee toegang te krijgen tot de lokale netwerken. Slechts 7% had zijn it security op orde en konden de pentesters zich geen toegang hacken.

Andere schokkende ontdekkingen waren:

1 op de 6 bedrijven was al eerder gehackt door een echte cybercrimineel

Bij een zesde deel van de bedrijven die een pentest lieten uitvoeren om hun it security te testen, werden onaangenaam verrast met de constatering dat ze al waren gehackt.

Zo werden er bijvoorbeeld web shells op de netwerkperimeter gevonden, waren er kwaadaardige links op officiële sites, of geldige credentials in publieke data dumps. Dit geeft aan dat de infrastructuur mogelijk al onder de controle van hackers is geweest.

Een hacker heeft 30 minuten tot 10 dagen nodig om een netwerk binnen te dringen

De gemiddelde tijd om in een lokaal netwerk binnen te dringen, was vier dagen. In één geval duurde de succesvolle hackpoging slechts 30 minuten. In de meeste gevallen was de aanvalscomplexiteit laag, waardoor de aanval binnen het bereik lag van een hacker met 'middelmatige' vaardigheden. Bij 71 procent van de bedrijven was er ten minste één gemakkelijke penetratievector (methode om kwetsbaarheden in de beveiliging uit te buiten om zodoende een netwerk binnen te dringen).

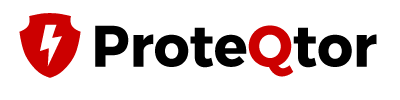

Een hacker onderneemt verschillende stappen om binnen een interne bedrijfsnetwerk te dringen. Bij 68% van de gevallen waren er slechts twee stappen nodig om dat te bereiken.

Minimum aantal stappen om een netwerk binnen te dringen (procent van de bedrijven)

Favoriete hackmethode: gebruikmaken van de kwetsbaarheden in de beveiliging van webapplicaties

Een andere interessante uitkomst van het onderzoek was dat 77% van de inbreuken te maken had met onvoldoende bescherming van webapplicaties.

Het lukte de pentesters om het netwerk te hacken door:

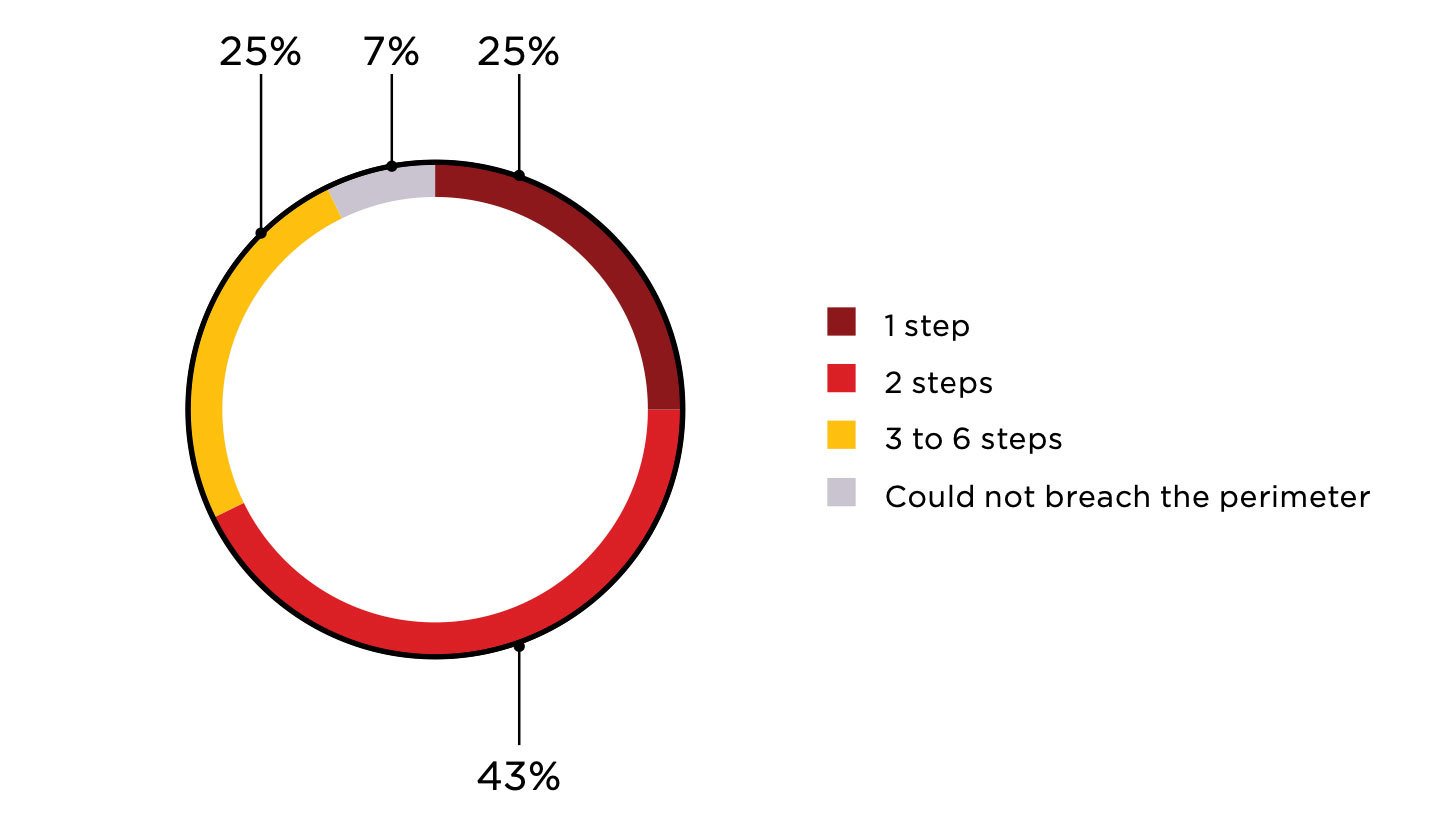

De meest succesvolle hack is overduidelijk het gebruikmaken van de kwetsbaarheden en fouten in de bescherming van webapplicaties. Hieronder een overzicht welke hackmethodes tegen webapplicaties het meest succesvol waren:

Figuur 2. Aanvallen tegen webapplicaties om het netwerk binnen te dringen (procent van de bedrijven)

Aanbevelingen

In aanvulling van deze aanbevelingen is het verstandig om de volgende stappen te ondernemen:

Hulp nodig bij het voorkomen van cyberaanvallen?

Wij leveren, beheren én beveiligen uw werkplekken. Wij zorgen ervoor dat u beveiligd bent tegen cyberaanvallen door gebruik te maken van o.a. SentinelOne moderne anti-virus, Lookout beveiliging voor mobiele telefoons en tablets, en Vade Secure e-mailbeveiliging. Daarnaast helpen we uw medewerkers weerbaarder worden tegen cyberaanvallen met security awareness trainingen.

Doe de gratis Veilige Werkplek Check

Wilt u weten hoe de beveiliging van uw werkplekken er voor staat? Maak dan gebruik van onze Veilige Werkplek Check. Het is een gratis adviesgesprek die bij u op locatie, bij ons kantoor of online kan plaatsvinden, waarbij we in overleg met u uw huidige werkpleksituatie checken of deze goed beveiligd is tegen de moderne cyberaanvallen.

In deze tijden van steeds toenemende en geavanceerdere cyberaanvallen op grote én kleine organisaties, is het wel een prettige gedachte om te weten hoe u ervoor staat. Behalve wat tijd, kost het u verder niets, dus wat weerhoudt u om een afspraak voor de veilige Werkplek Check in te plannen op een plek, datum en tijdstip dat u uitkomt?